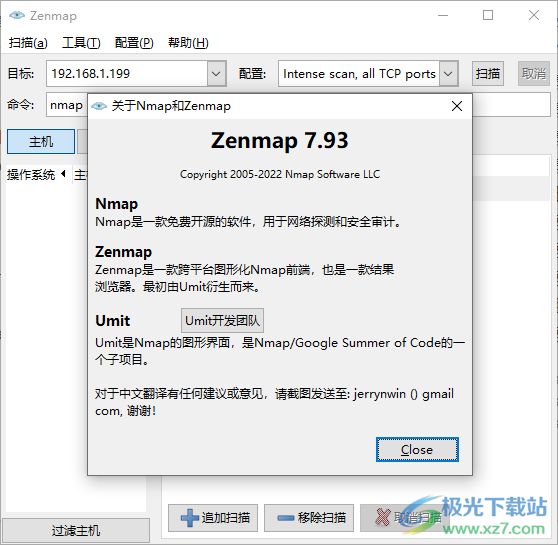

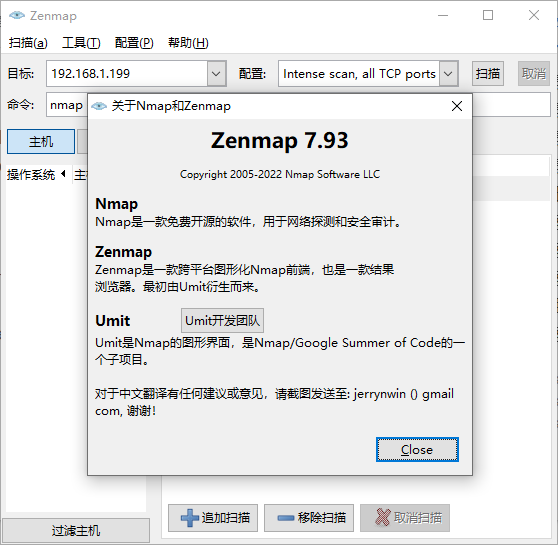

网络安全扫描器(Nmap)

v7.93 官方版- 软件大小:27.7 MB

- 软件语言:简体中文

- 更新时间:2022-09-13

- 软件类型:国外软件 / IP工具

- 运行环境:WinXP, Win7, Win8, Win10, WinAll

- 软件授权:免费软件

- 官方主页:https://nmap.org/

- 软件等级 :

- 介绍说明

- 下载地址

- 精品推荐

- 相关软件

- 网友评论

Nmap是一款兔费开源的软件,用于网络探测和安全审计,您可以在软件输入一个地址执行扫描,软件提供TCP扫描,udp扫描,端口扫描,ping扫描,通过扫描就可以快速发现网络设备连接信息,可以快速读取网络中的设备信息,可以找到主机信息,可以发现大型网络中的路由设备以及防火墙设备,方便整理网络,方便查看拓扑信息,软件也提供过滤主机共,在文本框中输入信息来进行关键词搜索过滤,你可以用运算符来筛选主机信息内指定的字段,大部分的运算符都有缩写形式,参考软件提供的缩写内容就可以通过过滤的方式搜索主机

软件功能

灵活:支持数十种高级技术,用于映射充满 IP 过滤器、防火墙、路由器和其他障碍的网络。这包括许多端口扫描机制(TCP 和 UDP)、操作系统检测、版本检测、ping 扫描等。

功能强大:Nmap 已被用于扫描由数十万台机器组成的庞大网络。

便携:支持大多数操作系统,包括 Linux、 Microsoft Windows、 FreeBSD、 OpenBSD、 Solaris、 IRIX、 Mac OS X、 HP-UX、 NetBSD、 Sun OS、 Amiga等。

简单:虽然 Nmap 为高级用户提供了一组丰富的高级功能,但您可以像“nmap -v -A targethost ”一样简单地开始。传统的命令行和图形 (GUI) 版本都可以满足您的喜好。二进制文件可供那些不想从源代码编译 Nmap 的人使用。

免费:Nmap 项目的主要目标是帮助使 Internet 更加安全,并为管理员/审计员/黑客提供用于探索其网络的高级工具。

支持:虽然 Nmap 没有保修,但它得到了充满活力的开发人员和用户社区的大力支持

软件特色

Nmap (“Network Mapper(网络映射器)”) 是一款开放源代码的 网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,当然用它扫描单个 主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,那些 主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息), 它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。虽然Nmap通常用于安全审核, 许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息, 管理服务升级计划,以及监视主机和服务的运行。

Nmap输出的是扫描目标的列表,以及每个目标的补充信息,至于是哪些信息则依赖于所使用的选项。 “所感兴趣的端口表格”是其中的关键。那张表列出端口号,协议,服务名称和状态。状态可能是 open(开放的),filtered(被过滤的), closed(关闭的),或者unfiltered(未被过滤的)。 Open(开放的)意味着目标机器上的应用程序正在该端口监听连接/报文。 filtered(被过滤的) 意味着防火墙,过滤器或者其它网络障碍阻止了该端口被访问,Nmap无法得知 它是 open(开放的) 还是 closed(关闭的)。 closed(关闭的) 端口没有应用程序在它上面监听,但是他们随时可能开放。 当端口对Nmap的探测做出响应,但是Nmap无法确定它们是关闭还是开放时,这些端口就被认为是 unfiltered(未被过滤的) 如果Nmap报告状态组合 open|filtered 和 closed|filtered时,那说明Nmap无法确定该端口处于两个状态中的哪一个状态。 当要求进行版本探测时,端口表也可以包含软件的版本信息。当要求进行IP协议扫描时 (-sO),Nmap提供关于所支持的IP协议而不是正在监听的端口的信息。

除了所感兴趣的端口表,Nmap还能提供关于目标机的进一步信息,包括反向域名,操作系统猜测,设备类型,和MAC地址。

使用说明

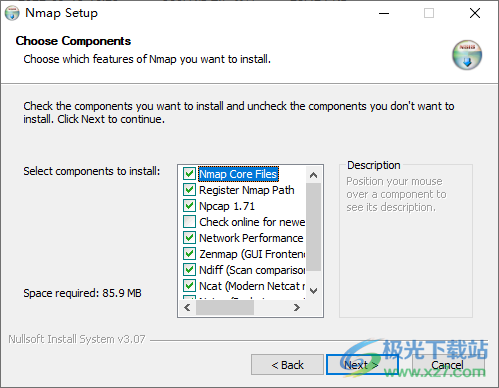

1、将Nmap安装到电脑,点击next执行下一步

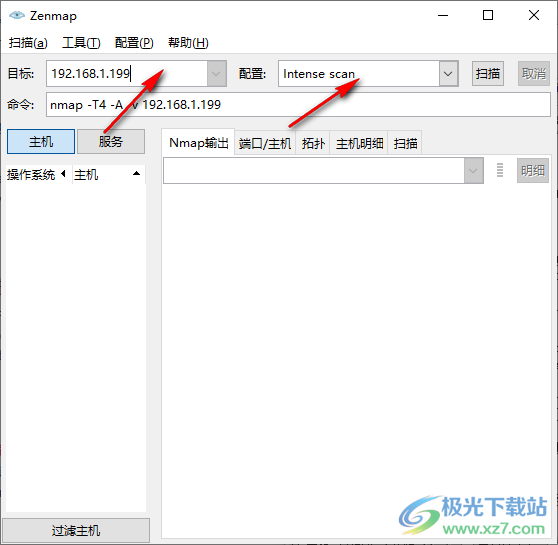

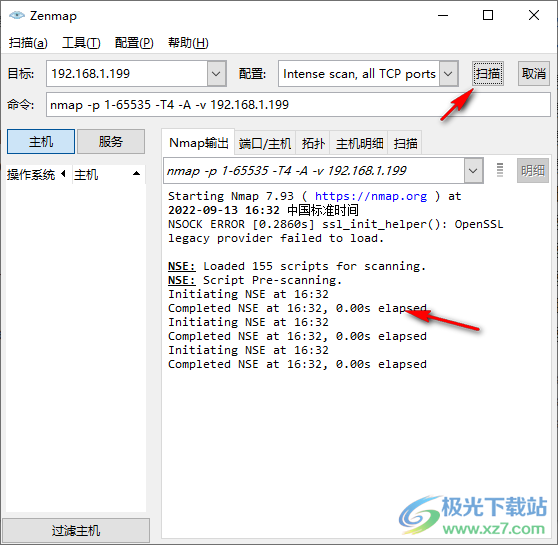

2、在软件上输入您需要访问的地址,选择一种访问方式

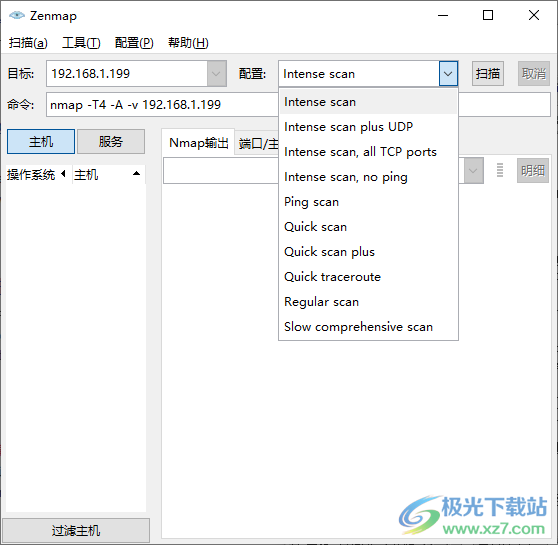

3、在配置界面可以选择Intense scan、Intense scan plus UDP、Intense scan,all TCP ports

4、显示扫描信息,如果你看懂这些数据就可以知道目标地址连接情况

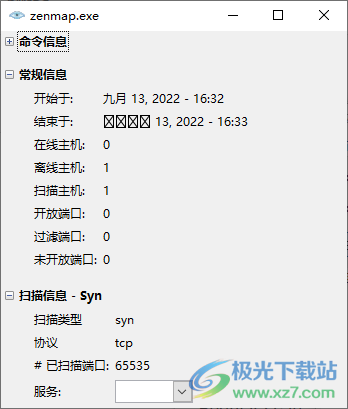

5、明细内容查看,显示连接的时间,结束的时间,主机信息以及扫描信息

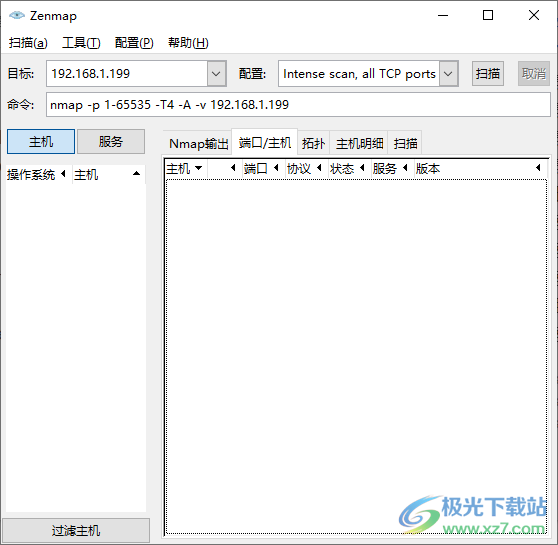

6、可以查看端口,如果你扫描的地址有多个端口就可以在这里显示,也可以查看主机信息

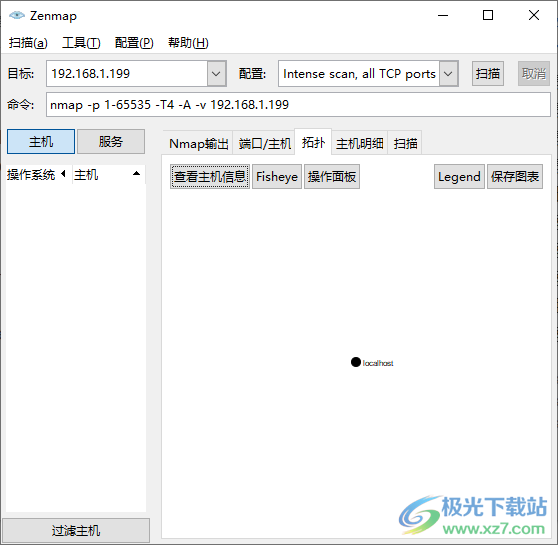

7、显示拓扑内容,可以在软件查看主机信息、Fisheye、操作面板、Legend、保存图表

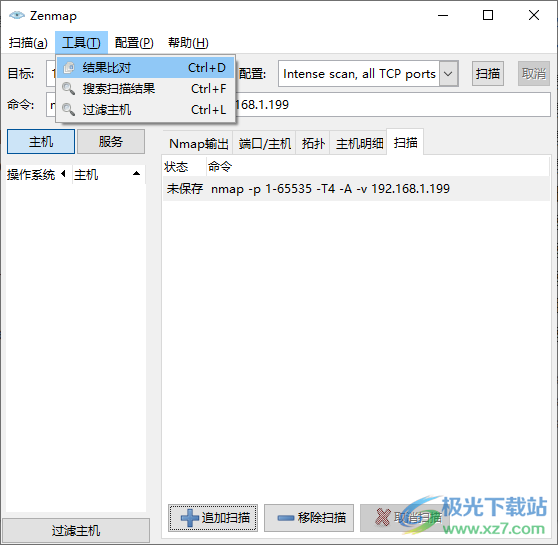

8、可以对扫描结果对比,可以搜索扫描结果,可以过滤主机

9、这里是对比的界面,如果您已经保存扫描结果就可以将相关的扫描文件添加到软件上比较

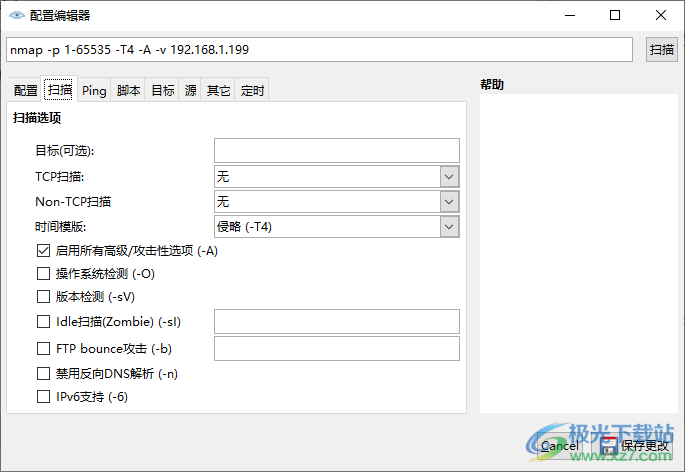

10、配置编辑器,扫描选项

目标可选):

TCP扫描:

Non-TCP扫描

时间模版:

启用所有高级/攻击性选项

操作系统检测(-0)

版本检测(-sV)

ldle扫描(Zombie)(-sl)

FTP bounce攻击(-b)

禁用反向DNS解析(-n)

IPv6支持(-6)

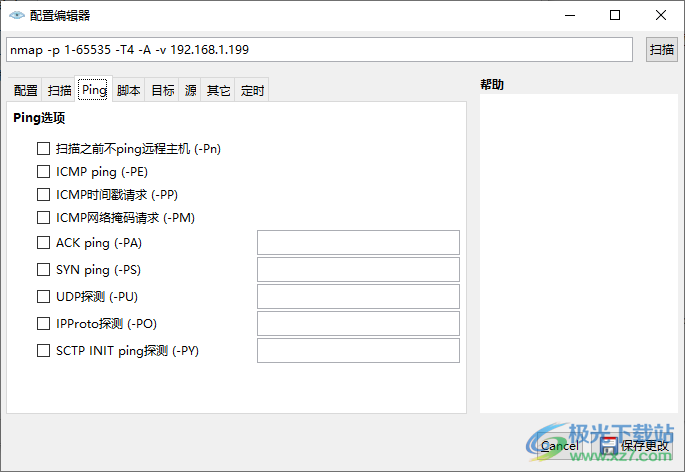

11、ping选项

扫描之前不ping远程主机(-Pn)

ICMP ping (-PE)

ICMP时间配请求(-PP)

ICMP网络掩码请求(-PM)

ACK ping (-PA)

SYN ping (-PS)

UDP探测(-PU)

IPProto探测(PO)

SCTP INIT ping探测(-PY)

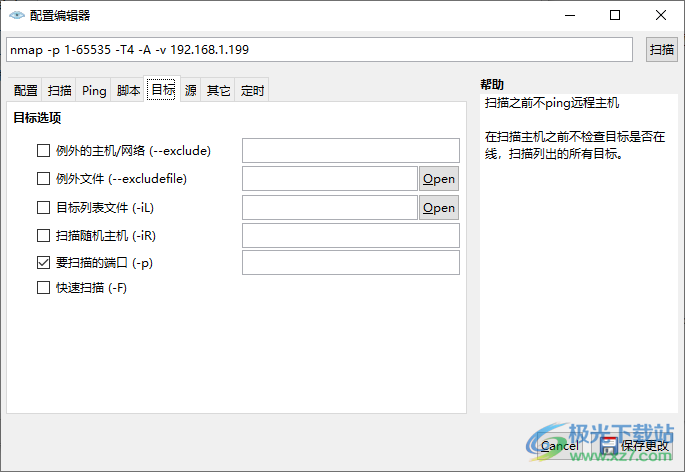

12、目标设置

例外的主机/网络(-exclude)

例外文件(-excludefile)

目标列表文件(-iL)

扫描随机主机(-R)

要扫描的端口()

快速扫描(-)

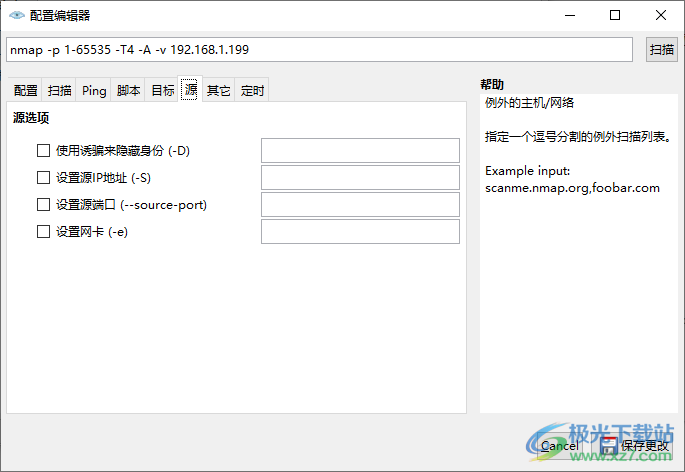

13、源设置

使用诱骗来隐藏身份(-D)

设置源IP地址(-S)

设置源端口(-source-port)

设置网卡(-e)

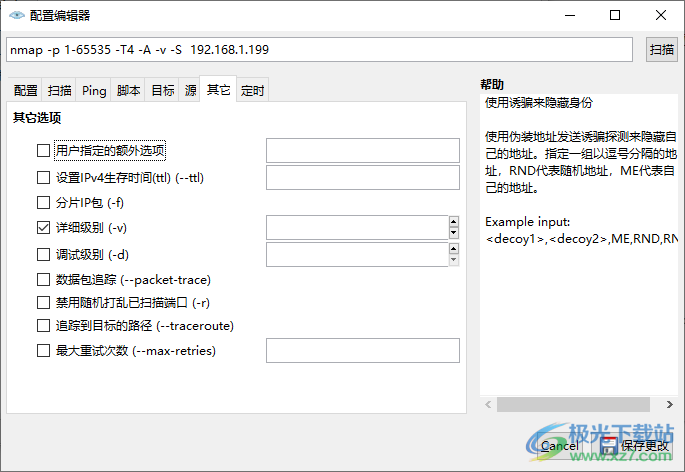

14、其他内容

用户指定的额外选项

设置Pv4生存时间(ttl)(-ttl)

分片IP包(-f)

详细级别(-)

调试级别(-d)

数据包追踪(-packet-trace)

禁用随机打乱已扫描端口(-)

追踪到目标的路径(-traceroute)

最大重试次数(-max-retries)

更新日志

集成提交的超过 800 个服务/版本检测指纹

自 2017 年 8 月以来。签名数上升 1.8% 至 11,878 个,其中 17 个新的软比赛。我们现在从 airmedia-audio 中检测到 1237 个协议,Banner-ivu 和 control-m 到 insteon-plm、pi-hole-stats 和ums-webviewer。仍有大量提交内容有待整合在下一个版本中。

集成了超过 330 个最常提交的 IPv4 操作系统指纹自 2017 年 8 月以来。新增 26 个指纹,使新指纹总数达到 5,678 个。

新增功能包括 iOS 12 和 13、macOS Catalina 和 Mojave、Linux 5.4、FreeBSD13,还有更多。

集成了从 8 月开始提交的所有 67 个 IPv6 操作系统指纹2017 年至 2020 年 9 月。为 FreeBSD 12、Linux 5.4 和Windows 10,并合并了几个弱组以改进分类准确性。

• [NSE][GH#1999][GH#2005] IKE 库未正确填充积极模式请求中的协议号。[luc-x41]

• [GH#1963] 为 mysql 8.x、Microsoft SQL 添加了服务指纹服务器 2019、MariaDB 和 Crate.io CrateDB。更新了 PostreSQL 覆盖范围和

添加了对在 Docker 中运行的最新版本的特定检测。

• 新的 XML 输出“hosthint”标签在主机发现期间发出,当目标被发现是起来的。这提供了比等待更早的通知主机组完成所有扫描阶段。[保罗米精工]

• [GH#917] 用于端口上的 GPRS 隧道协议 (GTP) 的新 UDP 有效负载2123、2152 和 3386。[纪尧姆 Teissier]

• [NSE][GH#1825] SSH 脚本现在可以在几个可能是 SSH 的端口上运行基于来自 Shodan.io 的经验数据,以及 netconf-ssh 服务。

下载地址

- Pc版

网络安全扫描器(Nmap) v7.93 官方版

本类排名

本类推荐

装机必备

换一批- 聊天

- qq电脑版

- 微信电脑版

- yy语音

- skype

- 视频

- 腾讯视频

- 爱奇艺

- 优酷视频

- 芒果tv

- 剪辑

- 爱剪辑

- 剪映

- 会声会影

- adobe premiere

- 音乐

- qq音乐

- 网易云音乐

- 酷狗音乐

- 酷我音乐

- 浏览器

- 360浏览器

- 谷歌浏览器

- 火狐浏览器

- ie浏览器

- 办公

- 钉钉

- 企业微信

- wps

- office

- 输入法

- 搜狗输入法

- qq输入法

- 五笔输入法

- 讯飞输入法

- 压缩

- 360压缩

- winrar

- winzip

- 7z解压软件

- 翻译

- 谷歌翻译

- 百度翻译

- 金山翻译

- 英译汉软件

- 杀毒

- 360杀毒

- 360安全卫士

- 火绒软件

- 腾讯电脑管家

- p图

- 美图秀秀

- photoshop

- 光影魔术手

- lightroom

- 编程

- python

- c语言软件

- java开发工具

- vc6.0

- 网盘

- 百度网盘

- 阿里云盘

- 115网盘

- 天翼云盘

- 下载

- 迅雷

- qq旋风

- 电驴

- utorrent

- 证券

- 华泰证券

- 广发证券

- 方正证券

- 西南证券

- 邮箱

- qq邮箱

- outlook

- 阿里邮箱

- icloud

- 驱动

- 驱动精灵

- 驱动人生

- 网卡驱动

- 打印机驱动

网友评论